Ažuriranje, srijeda u 11:45 sati PT: Google je izdao popravak koji prisiljava Googleove aplikacije da se povežu putem HTTPS-a zaštićenog protokola. Sve dok ažurirate svoje aplikacije kada se popravak ispravi, ova javna Wi-Fi ranjivost neće utjecati na vas. Do tada je najbolje koristiti javni Wi-Fi s velikim oprezom ili slijedite upute u nastavku.

Android telefoni i tableti koji rade na verziji 2.3.3 i ranije trpe zbog ranjivosti kalendara i podataka o kontaktima na javnim Wi-Fi mrežama, navodi se u novom izvješću. Međutim, postoje neki konkretni koraci koje možete poduzeti kako biste se zaštitili.

Evo kako to radi. Ranjivost je u API-ju ClientLogin Protocol, koji pojednostavljuje razgovore Googleove aplikacije s Googleovim poslužiteljima. Aplikacije zahtijevaju pristup slanjem imena računa i zaporke putem sigurne veze, a pristup je valjan do dva tjedna. Ako je provjera autentičnosti poslana preko nešifriranog HTTP-a, napadač može koristiti softver za njušenje mreže da bi ga ukrao preko legitimne javne mreže ili prevario mrežu u potpunosti pomoću javne mreže s uobičajenim nazivom, kao što je "zračna luka" ili "knjižnica". Iako to neće raditi u Android 2.3.4 ili više, uključujući Honeycomb 3.0, koji pokriva samo 1 posto uređaja koji se koriste.

Naravno, najsigurnije rješenje je izbjegavanje korištenja javnih, nešifriranih Wi-Fi mreža prebacivanjem na mobilne 3G i 4G mreže kad god je to moguće. Ali to nije uvijek opcija, posebno za vlasnike tableta samo za Wi-Fi ili one koji imaju čvrste podatke.

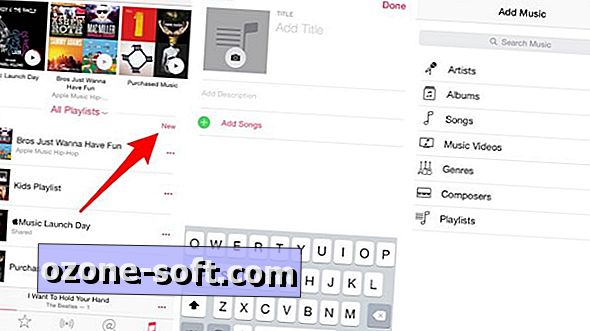

Jedna legitimna, ako neumoljiva opcija je onemogućiti sinkronizaciju za Googleove aplikacije na koje se odnosi ako je povezan putem javnog Wi-Fi-ja. Sigurnosni rizik utječe na aplikacije koje se povezuju s oblakom koristeći protokol authToken, a ne HTTPS. Aplikacije koje su testirali istraživači koji su napisali izvješće koje otkrivaju ranjivost uključili su kontakte, kalendar i Picasu. Gmail nije ranjiv jer koristi HTTPS.

Međutim, to je glomazno rješenje jer zahtijeva odlazak u svaku aplikaciju prije povezivanja i ručno onemogućavanje sinkronizacije za vrijeme dok ste na određenoj javnoj Wi-Fi mreži. Mnogo je lakše rješenje koristiti aplikaciju. Jedna od najboljih aplikacija za sigurnu komunikaciju je SSH Tunnel (download), koji je dizajniran za korisnike Androida koji su ostali iza Velikog vatrozida Kine. SSH tunel ima neka ograničenja: morate ga korijeniti kako biste ga koristili, a proizvođači snažno savjetuju ljudima koji nisu u Kini tražiti negdje drugdje sigurnu aplikaciju za tuneliranje.

Čini se da je bolje rješenje ConnectBot (preuzimanje), koji čak nudi i verziju s web-mjesta koje podržava verzije Androida prije Kupcakea.

Korisnici prilagođenih ROM-ova treće strane kao što je CyanogenMod trebaju provjeriti s kojim sigurnosnim poboljšanjima njihov instalirani ROM dolazi. CyanogenMod, na primjer, ima ugrađenu i isključenu VPN podršku. Korisnici cijanogena mogu mu pristupiti iz izbornika Postavke, dodirnuti Bežičnu i mrežnu postavku, a zatim dodirnite Postavke VPN-a.

S obzirom na fragmentaciju na Android uređajima, to je ozbiljan sigurnosni rizik koji se ublažava samo njegovim ograničenjem na određene aplikacije i javne mreže. Idealno rješenje je da Google oslobodi popravke aplikacija ili Android ažuriranja što je prije moguće, iako tvrtka nije dala nikakve naznake o koracima koje planira poduzeti ili kada. Kao i uvijek kada koristite javne Wi-Fi mreže, nastavite s oprezom.

Ostavite Komentar